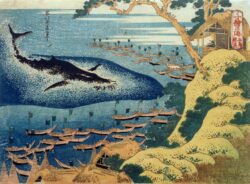

Ilustración: n.s.

De la comunidad hacker y el software libre

Table of Contents

1. ¿Qué es un hacker?

2. La caída de la cultura hacker

3. La liberación del ciberespacio

4. ¿Cómo tener el control de mi informática?

4.1. Aplicaciones libres de uso común

4.1.1. Navegadores web

4.1.2. Editores multimedia

4.1.3. Suites de ofimática

4.1.4. Reproductores

4.2. Sistemas operativos

4.2.1. 100% libres

4.2.2. Amigables con el usuario novato

4.3. Privacidad y anonimato

4.3.1. Navegación web

4.3.2. Mensajería

4.3.3. Sistemas operativos anónimos

4.3.4. Otros recursos

5. Conclusión

6. Material recomendado

1. ¿Qué es un hacker?

La historia de los hackers es tan antigua como la de los computadores. A diferencia de lo que nos transmiten comúnmente la prensa y el cine, estos no son delincuentes del ciberespacio, y el ridículo apodo de «piratas informáticos» poco tiene que ver con la verdadera actividad del hacker. El término apropiado para este tipo de usuario es el de «cracker».

Un cracker es una persona que utiliza técnicas informáticas y de ingeniería social para realizar actividades que sobrepasan la moralidad con el fin de obtener algún beneficio personal, como apropiarse de la cuenta bancaria de algún ingenuo, o las fotos íntimas desde el teléfono de alguien que cree que su clave 1234 es invulnerable. Estas actividades, desde el punto de vista del hacker, son despreciables. En primer lugar, por la vulgaridad de las técnicas utilizadas, las cuales no requieren ni conocimiento ni esfuerzo.[1] Pero en segundo lugar, y mucho más importante, porque se oponen diametralmente a los valores sobre los que se cimentó la cultura hacker. Pensemos en estos últimos como expertos en algún arte marcial competente: podrían utilizar su fuerza y conocimientos perfectamente para asaltar, pero esto es expresamente contradictorio con la marcialidad que profesan.

¿Cuál es entonces la verdadera actividad del hacker? Resumámosla en tres conceptos: crear, compartir y mejorar. La definición de hacker que encontramos en el Jargon File[2] nos indica que estos son personas que se deleitan obteniendo un conocimiento acabado del funcionamiento interno de algún sistema. En este caso, de sistemas operativos y redes.[3] Estos expertos tienen su origen en el MIT a principios de la década del 60, y pronto se expandieron a la CMU y al SAIL, ya que en aquella época sólo las más importantes universidades podían adquirir las novedosas máquinas de cómputo. Los primeros computadores eran máquinas enormes, del porte de una habitación, y contaban con una capacidad ridículamente menor al teléfono que algunos andan trayendo en su bolsillo (aunque técnicamente son la misma máquina). La ocupación de los hackers era escribir sistemas operativos y programas para estas máquinas.

Un programa de computador es un algoritmo, y un algoritmo no es otra cosa que una receta de cocina, es decir, una serie finita de pasos que, si seguimos correctamente, nos conducirá de forma segura a un resultado: un plato de tallarines o un sistema operativo. Los hackers escribían estas recetas y las compartían entre ellos con el fin de que los demás pudieran usarlas estudiarlas y perfeccionarlas. Crear, compartir y mejorar. No existía software privado, ya que todo era común. Ningún miembro de esta comunidad hubiera pensado apropiarse del más mínimo fragmento de código, ni mucho menos restringir su uso a los demás. Con la llegada de ARPANET (una red intercontinental, considerada la primera versión de internet) a fines de los 60, esta comunidad se replicó en distintas partes del mundo, dejando de ser sólo un grupo reducido de universitarios. Los programas escritos por los hackers comenzaron a compartirse por medio de esta red, y por consecuencia de esto, el software mejoró rápidamente ya que la cantidad de ojos que leían el código era mayor. Fue la época dorada de la cultura hacker. En aquellos años desarrollaron tecnología que hoy consideramos fundamental, desde la internet hasta populares sistemas operativos[4] presentes en teléfonos, televisores, lectores de libros electrónicos, automóviles, relojes, y un sin fin de aparatos que ni creerían. Todo hacía pensar que la llegada del computador personal era la culminación del sueño del hacker: la masificación de la información y el conocimiento. Nada más alejado de la realidad.

2. La caída de la cultura hacker

Cuando llegó la posibilidad de adquirir un computador por parte de ciudadanos comunes y corrientes, las grandes empresas relacionadas a la computación se dieron cuenta de un nuevo modelo de negocios, que les reportaría muchos más beneficios que vender sólo hardware. Pensaron que contratando hackers que desarrollaran para ellos podrían comercializar además sistemas operativos y programas. ¿Pero cómo vender algo que desde su origen era común? ¿Algo que los hackers crearon y compartieron para su libre uso a través de la red? Patentando el software. Muchos hackers aceptaron estos trabajos, pero muchos otros se rehusaron a traicionar sus costumbres y su modo de trabajar. Después de todo, suena absurdo pensar que alguien pueda patentar la receta de un plato de tallarines, y prohibir a los demás cocinarlo a menos que se le cancele un monto de dinero al «propietario» de la receta. Esta prohibición de compartir es algo que siempre ha molestado a los hackers. Una licencia de software es básicamente un contrato que tiene «no comparta» como una de sus clausulas principales, lo cual atenta contra todo lo que los hackers habían hecho hasta ese momento. Pero la tentación del dinero es grande, y la comunidad de expertos en el funcionamiento de computadores se vio amenazada, e incluso hubiera desaparecido de no ser por un rebelde hacker del MIT que ideó y organizó a la resistencia.

3. La liberación del ciberespacio

En el año 1983, Richard M. Stallman (RMS) se aburrió de que a los hackers se les prohibiera crear, compartir y mejorar libremente, así que puso un anuncio en la red solicitando voluntarios para crear un nuevo sistema operativo desde cero, y que fuera libre para siempre. Para esto, tomó como base el sistema Unix y creó una nueva licencia de software (la GPL) que garantiza que el usuario del programa nunca pierda la libertad y el control sobre el mismo[5]. Es así como con esta estratagema legal, nace el sistema GNU (Gnu’s Not Unix). Como hemos mencionado, hasta la masificación del PC, el software era común y no tenía apellidos. A partir de esta época, se comenzaría a habla de software privativo y software libre, siendo el primero el que restringe al usuario y el segundo el que respeta las cuatro libertades. Ya hacia el año 1991 el sistema GNU estaba casi completo, sólo faltaba el núcleo[6]. Entonces apareció un joven finlandés, Linus Torvalds, estudiante de computación que no tenía el dinero para comprar un sistema privativo así que decidió desarrollar el suyo propio. Así nació el núcleo Linux, que creó para su uso personal pero que pronto liberó bajo la licencia GPL. De esta manera nace por primera vez en la historia un sistema operativo completamente libre: GNU/Linux.[7]

4. ¿Cómo tener el control de mi informática?

Desde el momento en que las grandes empresas comenzaron a comercializar software, fue necesario ocultar el código fuente de los programas (vender el plato pero jamás mostrar la receta). De lo contrario, cualquier persona sería capaz de replicarlo, estudiarlo, entender como funciona o modificarlo. Si alguien logra comprender cómo funciona internamente el programa, no tendrá la necesidad de comprarlo ya que podría escribir uno equivalente por si mismo, lo que haría inviable al negocio. Las consecuencias de esta privación pueden, en principio, parecer triviales, pero tienen efectos catastróficos. Aquí radica la base del espionaje masivo que llevan a cabo gobiernos como el de EEUU, sólo por nombrar al más obvio, mediante diversas empresas, como Facebook, Google, Microsoft, Apple, Amazon, etc., en contra de los ciudadanos de todo el mundo. Es esta «trivialidad» (ocultar el código fuente) la que nos ha hecho regalar nuestra privacidad a cambio de humo. Al no poder estudiar el funcionamiento interno de un programa, estamos a merced de quien lo programó, o más bien, de la empresa propietaria del programa. El usuario de software privativo sólo conoce del programa las funcionalidades evidentes, pero desconoce cualquier otra operación. ¿Por qué una aplicación de calculadora para el teléfono podría solicitar acceso al micrófono o a la cámara? ¿Por qué una aplicación de linterna podría necesitar acceso a mis fotos y videos? Si el software es libre, podemos saberlo, ya que es cosa de revisar el código fuente. Pero con el software privativo esto es imposible. Y no sé si a alguien que lea estas lineas le parecerá una buena idea confiar en Facebook, Google, etc., etc., etc. A mí, no. Sobre todo después de que Edward Snowden confirmara heroicamente lo que ya todos sabíamos. En síntesis, el software libre entrega control al usuario, mientras que el software privativo controla al usuario. Pero ¿cómo puedo saber el funcionamiento de un programa, aún cuando éste es libre, si yo no soy programador? La comunidad hacker lo hace por ti. La misma comunidad que en los 80 se vio amenazada y casi extinta, y que sobrevivió gracias a varios programadores con firmes valores por todo el mundo, liderados por RMS (el auténtico Maestro Yoda de los hackers). Hoy en día esta comunidad ha desarrollado cientos y cientos de herramientas libres. Sistemas operativos, navegadores web, reproductores de música, suites de ofimática. Cualquier herramienta informática para cualquier tarea que se nos pueda ocurrir, tiene alguna versión libre. Estamos en condiciones de prescindir completamente del software privativo. Pero, ¿estamos dispuestos a hacerlo? En el caso de que alguien lo esté, les dejo algunas herramientas para que comiencen a reemplazar una o todas aquellas que les quitan el control de sus máquinas y amenazan su privacidad y libertad.

4.1. Aplicaciones libres de uso común

4.1.1. Navegadores web

4.1.2. Editores multimedia

- Gimp, para edición de imágenes

- Darktable, para procesamiento de fotografías

- Inkscape, para edición de gráficos vectoriales

- Audacity, para edición de audio

- Ardour, para edición de audio profesional

- Blender, para animación 3D

- Flowblade, para edición de video

- OpenShot, para edición de video

4.1.3. Suites de ofimática

4.1.4. Reproductores

4.2. Sistemas operativos

4.2.1. 100% libres[8]

4.2.2. Amigables con el usuario novato

4.3. Privacidad y anonimato

4.3.1. Navegación web

- Tor Browser, para la navegación anónima en la web[10]

4.3.2. Mensajería

- Signal, similar a WhatsApp pero libre y cifrado por defecto

- Telegram, similar a WhatsApp, pero libre y permite comunicación cifrada

- Jitsi, similar a Skype, pero libre y cifrado por defecto

- TutaNota, servicio de correo libre y cifrado, como alternativa a Gmail

4.3.3. Sistemas operativos anónimos

- Tails, usado por Snowden para la filtración de información

- ParrotOS, orientado al anonimato y el pentesting

4.3.4. Otros recursos

5. Conclusión

Nuestra libertad y nuestra privacidad como usuarios de computadores se ve amenazada por los intereses de las grandes empresas. La mayoría regala esta información inocentemente a cambio de unos cuantos likes a la foto de su gato o de un plato de comida. A fin de cuentas, ¿qué tengo que ocultar?. ¿Qué interés podrían tener en mí?. ¿Qué tan malo podría pasar?[11] No hay lugar en estas líneas para rebatir a quienes piensen de esta manera, pero sí hay un consejo para quienes se preocupan por su privacidad: Nos espían. Pero podemos escapar en gran medida a la vigilancia masiva. Basta con cambiar unos pocos hábitos y mucho software. ¿Es muy difícil abandonar Google? ¿Cambiar Skype por Jitsi? ¿Windows por alguna versión de GNU/Linux? ¿Cerrar Facebook? Cada cual sabrá que precio pone a su privacidad. Los hackers, al menos, siempre se han preocupado por nosotros a cambio de nada. Tal vez es hora de hacer que este esfuerzo valga la pena.

6. Material recomendado

- Free Software Is Even More Important Now, por RMS

- How To Become A Hacker, Por Eric S. Raymond

- Revolution OS, documental sobre los orígenes del software libre

- Citizenfour, documental acerca de las revelaciones de Edward Snowden

[1]El phishing, por ejemplo, que consiste en replicar una interfaz web como la página de un banco para que la víctima se loguee y así obtener su nombre de usuario y clave.

[2]El famoso Archivo de la jerga hacker, mantenido por el hacker e historiador Eric S. Raymond.

[3]El término hacker puede aplicarse correctamente a cualquier otra actividad humana. Hay hackers de la música, del lenguaje, del arte, etc.

[4]Unix, base de GNU/Linux, del cual deriva el sistema operativo más usado por usuarios finales: Android.

[5]Las cuatro libertades que garantiza la licencia son 0) usar el programa con cualquier propósito, 1) estudiar y modificar el programa, 2) distribuir copias del programa y 3) distribuir copias modificadas del programa. La libertad 1 hace que sea necesario contar con el código fuente.

[6]La parte del sistema operativo que relaciona el resto del software con el hardware.

[7]Es un error común creer que Linux es un sistema operativo. En realidad es el núcleo de un sistema operativo. GNU puede funcionar con otros núcleos distintos de Linux que hoy en día están disponibles en la red: GNU/kFreeBSD, GNU/Hurd, etc.

[8]Al ser 100% libres, puede que no funcionen en algunas máquinas que requieran firmware privativo.

[9]La FSF no la reconoce como libre, ya que se le pueden agregar repositorios privativos. Sin embargo, una instalación por defecto sí es 100% libre.

[10]Lo que hace Tor Browser es ocultar nuestra ubicación, y agrega algunos complementos para que los sitios web no puedan espiarnos, pero si abrimos nuestro Facebook/Twitter/Gmail/etc., estos servicios de igual manera sabrán que hemos iniciado sesión.

[11]Trump presidente.